Як захистити свою віртуальну особистість. Частина 2

«Детектор медіа» продовжує публікацію нотаток із тренінгу «Основи безпеки інформації», проведеного Інститутом масової інформації для журналістів і блогерів. Частину 1 читайте тут.

Вартість послуг зловмисника

Зазвичай зловмисники, які заражають комп'ютер шкідливими програмами типу sms-блокер, за усунення вірусу просять плату в розмірі $20-30, розповідає тренер, фахівець IT-консалтингової компанії «Об'єднання Юг» Дмитро Снопченко: «Найбільше нахабство я бачив кілька місяців тому, коли вірус-криптовщик просив 2,5 тис. гривень за розшифровку документів користувача. У бізнесі на це ведеться 30% постраждалих, зі звичайних користувачів - 1,5-2%, бо не мають коштів. Якщо враховувати десятки тисяч заражень і якщо хоча б 1% заражених заплатить по 2 тис. грн, то для зловмисника це два дні роботи - і можна півроку відпочивати».

Експерт радить у жодному разі не платити. Краще за все одразу звернутися до антивірусних компаній, адже в них є готові декриптори, які у 80% допомагають.

Щоб переглянути в кращій якості, клікніть на картинку

Однією з найдорожчих послуг хакера є крадіжка «прокачаного» персонажа з онлайн-гри - $150. А от паролі від Facebook та ICQ продають за $3, відскановане кольорове зображення паспорта - за $25.

Продаються також боти - живі «троянці», які будуть сидіти і збирати інформацію будь-де: приміром, вже встановлені три таких троянці у бухгалтерії великої компанії коштують $300.

Або ще один із прикладів подібних оголошень: «Предлагаю свежие отчеты с ботнета по России-Украине. Логи почти всегда пополняются свежими отчетами. Цена 1 Мб - $15, 10 Мб - $100».

За словами пана Снопченка, таких троянців можуть підсаджувати на комп'ютер за допомогою електронної пошти: «Це робиться у випадках, коли йде цільова атака й відомо, кого атакуємо і з ким спілкується контрагент. Наприклад, можна прислати бухгалтеру документи, у яких міститься такий троянець, підписавшись бухгалтером дружньої компанії. Або можна експлуатувати вразливості системи та заразити комп'ютер через мережу».

Тренер пригадав один із прикладів, коли зловмисники підсадили на троянців один великий банк. Для цього невідомі розкидали по офісу біля робочих місць флешки, і співробітники банку з цікавості їх під'єднували до своїх ПК. Висновок - усі флешки, навіть подаровані або роздані з прес-релізами, варто перевіряти.

Найнебезпечніші атаки

Задля власної безпеки необхідно зважати ще й на ризики середовища, в якому ми перебуваємо. Дмитро Снопченко виокремлює довірене (корпоративна мережа, є відповідальна особа) та недовірене (домашня мережа, всі публічні Wi-Fi-мережі) середовище. Але існує також і агресивне середовище. «Це місце, про яке відомо, що там буде та чи інша людина. Наприклад, прес-конференції, тренінги, великі збори», - каже тренер.

На таких подіях за потреби хакери можуть проникнути в чиїсь ноутбуки й залежно від ступеня захищеності вчинити різні дії. Крім цього тренер нагадує, що в такому середовищі, навіть без будь-яких хакерских дій досить легко підгледіти пароль до електронної скриньки або до системи тощо. Камери, встановлені на публічних заходах, дозволяють це робити.

Хакерських атак може бути безліч, та експерт виокремлює кілька основних найнебезпечніших.

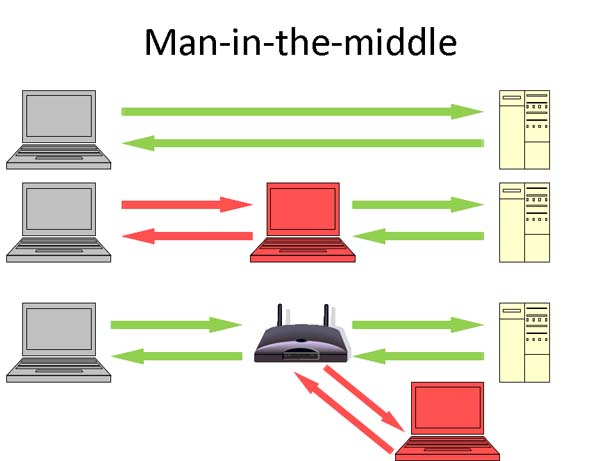

Перш за все, це man-in-the-middle - одна з найскладніших неідентифікованих атак. Той, хто атакує, здатний читати і видозмінювати на свій розсуд повідомлення, якими обмінюються кореспонденти, причому жоден із останніх не може здогадатися про його присутність у каналі. Схему атаки зображено на малюнку:

Небезпека атаки XSS (міжсайтовий скриптинг) у тому, що вона відбувається через легітимний сайт. «Цей сайт може бути хорошим і перевіреним, але мати свої вразливості. Через них зловмисник може підсадити шкідливий код, і в стрічці браузера окрім адреси буде закладено ще якійсь скрипт», - звертає увагу пан Снопченко.

Ще одним видом такої атаки є сканування вразливостей системи. Приклад такого сканування експерти продемонстрували на початку тренінгу, дистанційно проникнувши в комп'ютери учасників тренінгу.

Паролі

Існує й так званий брутфорс (повний перебір) - метод атаки чи зламу шляхом перебору паролів. Якщо зловмисникам відомий логін користувача, вони перебирають усі можливі комбінації паролів. За словами пана Снопченка, на сьогодні є готові словники паролів, у яких є 60-80% усіх паролів.

«За 2007 рік найпопулярнішим паролем у світі був password. У 2008 році ситуація покращилася: найпопулярнішим паролем став password1. 2007 рік навчив людей, що в паролі треба додавати цифри», - іронізує експерт.

Пан Снопченко радить при виборі паролів поєднувати букви, цифри та спеціальні символи. Приміром, для найрозповсюдженішого password пропонує такий варіант: p@ssw0rd (замість а - @, замість о - нуль).

Фішинг

Фішинг - це вид шахрайства, метою якого є виманювання логінів, паролів, номерів кредитних карток і грошей у довірливих або неуважних користувачів мережі.

Наприклад, слід бути уважними, коли на електронну пошту приходить лист, у якому закликають перевірити, чи справді ваш лист потрапив до списку спаму. «На це ведеться багато людей. Вони часто приходять від адмінів, бухгалтерії, начальства. У таких випадках варто перевіряти, чи не викликає підозри посилання в такому листі. Перевіряти слід усі посилання, сховані за текстом. Якщо ж ви заходите на цю адресу, ваш мейл, по-перше, ідентифікується як реальний, а по-друге, за цим посиланням може бути автоматично завантажено зловмисний код. Адже спочатку зловмисник має з'ясувати, чи є хто там. Далі він може завантажити код тощо», - пояснює пан Снопченко.

Ще один класичний приклад фішингу - надсилання листів із проханням по допомогу. «Я багато не прошу - 10-20 гривень», - ідеться в таких листах. Однак смисл цієї атаки, за словами експерта, не в тому, щоб покласти на рахунок 10-20 гривень (це побічний заробіток), а в тому, щоб дістати конфіденційну інформацію про користувача. «Велике прохання до всіх, хто відгукнеться на мою проблему, - написати номери банківських карт для повернення боргу», - пишуть автори оголошень. А знаючи номер картки, вже можна багато чого зробити.

Знайомий Дмитра Снопченка колись потрапив у таку ситуацію. Під Новий рік він вирішив продати кухонний комбайн. Виклав фото товару в соціальних мережах і вказав свій номер телефону. Після цього знайшовся охочий купити. Однак покупець був із Харкова, тому домовилися надіслати комбайн через «Укрпошту», а щоб отримати гроші, продавець вказав покупцеві номер своєї карти «Приватбанку». За декілька хвилин продавцеві комбайну подзвонили ще двоє покупців, а за якийсь час у нього з картки зняли всі гроші. Як виявилося, зловмисники зняли гроші через систему безкарткового розрахунку: для цього необхідно знати номер картки, а на мобільний телефон користувача має прийти відповідний код підтвердження. Тож зловмисники відновили собі сім-картку «жертви», вказавши в центрі обслуговування абонентів три останні номери, які на неї телефонували (з приводу комбайну три дзвінки поспіль здійснювали саме вони).

Шифрування

Для того, щоб убезпечити важливу інформацію, можна її шифрувати. Проте шифрування - це метод, який захищає носії з даними при фізичній втраті речей (наприклад, викрадення чи вилучення ПК, дисків, флешок). Для інших цілей його використання не завжди є виправданим.

Шифрувати можна всю систему, диски та окремі файли. За словами Дмитра Снопченка, шифрування складається з двох основних речей: крипт-алгоритм (математичний процес, який за певним алгоритмом перетворює дані) та ключ до шифрування.

Публічні криптоалгоритми відомі всім фахівцям, однак застосувати щодо них атаку неможливо. «Їх ламають усім світом, ламають уже давно, і ні в кого це ще не вийшло. Через це вони можуть вважатися надійними», - наголосив тренер.

Щоб дістатися до розшифрованих даних, необхідний ключ. «Основний принцип шифрування - в кого ключ, той король. Це стосується всіх видів шифрувань - Wi-Fi, жорстких дисків, флешок, пошти тощо», - додав він.

Якщо загубити ключ, дістати інформацію неможливо. Сам ключ може зберігатися в окремому файлі, на смаркаті або на інших носіях.

Для шифрування системного диска існують як платні програми (PGP Desktop та SecretDisk4), так і безкоштовні (TrueCrypt і Dekart Private Disk).

Для шифрування флеш-накопичувачів використовують алгоритм AES-256. З вибором таких пристроїв слід бути дуже уважними. Флешка, яка коштує лише 40 гривень, не може вважатися надійним носієм, адже пароль до неї легко підібрати за допомогою брутфорсу та словнику паролів.

Від зламів паролю захищають пристрої IronKey, адже в них є обмеження для введення паролів - 10 спроб, а далі йде блокування. Але проблема в тім, що пароль до такої флешки вводиться з клавіатури, і якщо на комп'ютері є вірус-троян, то він може перехопити пароль.

«Найбільш захищеними є пристрої компанії iStorage. Їхня відмінна риса - наявність клавіатури на самому корпусі пристроя. Вартість - близько 600 гривень. Хоча тут також є проблеми з тим, що пароль можуть підглянути» - наголосив пан Снопченко.

Існують флешки з біометричним захистом, однак із досвіду пана Снопченка, вони ламаються паяльником, і тоді легко доступитися до схованої на них інформації.

Архівація та файлообмінники

Для передавання даних відкритим шляхом їх зазвичай архівують. Архівація з паролем може бути своєрідною альтернативою шифруванню. «Якщо використовувати RAR останніх версій, алгоритм архівації - це по суті алгоритм кодування. Ступінь захисту визначається довжиною паролю. Архів важко ламати», - звертає увагу тренер.

Також для передачі інформації можна використовувати одноразові електронні скриньки - після надсилання листа вони самознищуються. Дмитро Снопченко вважає їх досить надійними: цей сервіс безкоштовний, однак він виживає за рахунок реклами. Відповідно, і в надісланому повідомленні також може міститися реклама.

Також можна цілком спокійно користуватися будь-якими файлообмінниками та передавати через них дані, але тільки тоді, коли вони надійно зашифровані. «Ви викладаєте архів із паролем, а якимись іншими каналами (!) передаєте адресату пароль. Для зловмисника проблема в тому, що у файлообмінниках він нічого не зможе знайти, особливо якщо архів матиме малозрозуміле ім'я», - зазначив пан Снопченко.

Соцмережі

Детальніше про безпеку в соціальних мережах «Детектор медіа» вже писала. Тут ми згадаємо лише ключові поради тренера.

Насамперед Дмитро Снопченко радить бути дуже уважним і розділяти реальне та віртуальне життя. «Не передавайте через соціальні мережі інформацію, яка вас ідентифікує. Адже для зловмисників потрібно небагато. Дівоче прізвище матері - найрозповсюдженіше питання для відновлення паролю, - звертає увагу він. - Соціалізація потрібна, але подумайте, як ви це робите. Ви можете написати завтра, що всією родиною їдете на два тижні відпочивати на Кіпр. І злодії одразу візьмуть до уваги ключові речі: на два тижні (відсутні тривалий час), на Кіпрі (родина досить забезпечена), всією сім'єю (квартира лишається порожня)».

Так само тренер не радить фотографувати інтер'єр свого помешкання, свої автомобілі, адже так можна засвітити дорогі речі та номери авто. А така інформація про особу, зібрана по краплинах, може призвести до досить небезпечних наслідків. На основі даних із соціальних мереж збирають інформацію про особу приватні детективи, роботодавці, викрадачі та інші.

«Минулого року вкрали сина Євгена Касперського - старшокласника Івана. На нього вийшли через соціальні мережі. Вирахували, що він справді син Касперського, одного з найбагатших людей Росії, вирахували маршрут - і викрали. Цікаво, що це відбулося о 9-й годині, за 2 години вся IT-спільнота знала про викрадення, а ще за годину встановили всю картину викрадення. Ось сила соціальних мереж», - резюмував пан Снопченко.