Останнім часом почастішали випадки хакерських атак не лише на інтернет-ресурси, а й на електронні поштові скриньки журналістів і громадських активістів з метою отримати доступ до їхніх комп'ютерів і встановити контроль над листуванням абощо. Так, на початку року журналіст «Української правди» Сергій Лещенко заявив про те, що до однієї з його скриньок було отримано несанкціонований доступ і надіслано листа з вірусом, щоб дістатися до його персонального комп'ютера. Подібні підозри були й у журналіста Мустафи Найєма. Згодом було зламано пошту нардепа та члена Комітету з питань свободи слова та інформації Юрія Стеця. А зовсім нещодавно, у червні, про фішингову атаку на сторінку у Facebook заявила представник «Репортерів без кордонів» в Україні Оксана Романюк. Трапляються й випадки, коли при обшуках правоохоронні органи вилучають ноутбуки або диски з інформацією.

Ці загрози віртуального світу змушують замислюватися над інформаційною безпекою та захищеністю даних журналістів, особливо тих, які готують викривальні матеріали та займаються розслідуваннями. Інститут масової інформації вирішив навчити журналістів і блогерів захищати свої дані та організував тематичний тренінг. Фахівці IT-консалтингової компанії «Об'єднання Юг» Дмитро Снопченко та Олександр Примаков розповіли, як визначити точки вразливості комп'ютерної системи, зашифрувати й видалити інформацію, уникнути небезпек у мережі, захистити переговори.

Тренери наочно продемонстрували, як легко сторонній людині пролізти в нетрі незахищеної системи, і для цього просканували ноутбуки учасників тренінгу на вразливість. «У кого на жорсткому диску є фільм "Клин клином"? - запитав Олександр Примаков журналістів після перегляду їхніх комп'ютерів з віддаленого доступу. - Жорсткий диск на видноті. Його хоч відформатувати зараз можна». Зі слів тренера, будь-яка людина, підключена з вами до спільної мережі Wi-Fi, може залізти у ваш жорсткий диск.

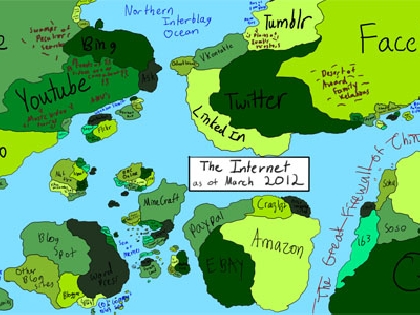

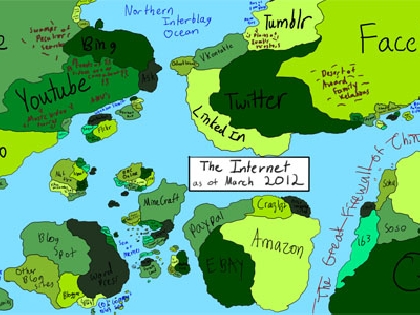

«У сучасному світі віртуальна особистість стає більш реальною. Ви в реальному житті вже дорівнюєте тій особистості, яка живе у віртуальному світі», - звернув увагу Дмитро Снопченко. Світ інтернету має свої материки, острови та архіпелаги, якими й пересувається наш віртуально-реальний персонаж.

Щоб у цьому світі убезпечити себе та свій комп'ютер від втручання та вберегти інформацію від небажаних вух, очей і рук, homo interneticus (так тренери називають віртуальну людину) перш за все має подбати про захищеність своєї машини.

Операційна система

За словами Дмитра Снопченка, коли відбувається хакерська атака, перш за все зловмисники шукають вразливості в усій системі або в окремо встановленій програмі.

Тож він радить постійно оновлювати всю систему та окремі програми з метою виявлення вразливих точок. Адже інакше користувача можуть спіткати несподівані неприємності. «Мало хто знає, але в PDF-документи можна вбудувати код, який у разі відкриття, буде виконаний на вашому комп'ютері з пріоритетами адміністратора. Як це відбувається? Вам просто прислали PDF-документ, ви його відкрили, а в старих версіях Adobe Reader існувала вразливість, про яку ви не знали. От і все», - розповідає пан Снопченко. Це може нести різні загрози для користувача. Приміром, таким чином на комп'ютер підсаджується троян або навіть можуть бути зашифровані всі файли.

Основні вразливості найчастіше зумовлені людським фактором і пов'язані з помилками в налаштуванні, відповідно тренер радить бути обережними при встановленні нових налаштувань при роботі з певними ресурсами і не забувати повертати всі зміни назад.

Ще один важливий нюанс - це аудит користувачів. «Ви завжди маєте знати, які користувачі встановлені на вашому комп'ютері та які права кому належать. Я би навіть радив із певною періодичністю перевіряти, чи не змінилися ці права. Адже існує низка вразливостей, які дозволяють створювати нових користувачів без вашого відома, дозволяють збільшувати їхні привілеї: приміром, був якійсь користувач гостем, а за певний час він несподівано перетворюється на адміністратора. Коли це відбулось? Навіщо? Кому це потрібно?» - розказує пан Снопченко.

Такі зміни статусів користувачів зловмисники можуть робити не лише коли мають доступ до ПК, а й на відстані, якщо для цього є передумови - певні вразливості в операційній системі.

Жорсткий диск

На жорсткому диску, а зокрема у файлах Pagefile.sys та Hibernate.sys зберігаються всі тимчасові документи, буфер обміну, ключі шифрування тощо. При вимкненні комп'ютера він має автоматично чиститись, але це відбувається лише у 20% випадків.

За словами пана Снопченка, ніхто не може розповісти про людину більше, ніж тимчасові файли. «Усі файли, коли ви заходите в інтернет, керуються на жорсткому диску. Всі сторінки, всі cookies, усі налаштування, вся історія лишається на диску С. Кожні 10 хвилин Microsoft Office зберігає документ. У 80% випадків ці тимчасові документи не видаляються. Більш того, у новій версії Office є досить зручна для всіх зловмисників опція - збереження незбереженого документу. Тобто ви відкрили документ, випадково поставили пробіл, не зберегли його, але Office добрий і на всяк випадок його зберіг».

Доступними стороннім людям можуть бути не лише тимчасові файли, а й узагалі вся інформація, яку користувач захотів видалити зі свого комп'ютера. Адже, як звертає увагу тренер, навіть при видаленні файлів із папки «Кошик», вони нікуди не зникають. «Файл не видаляється, видаляється лише його ім'я та адреси кластерів, де він зберігається, він розкиданий по жорсткому диску. Кластери не чистяться навіть при форматуванні диску», - наголосив він. А за словами Олександра Примакова, були випадки, коли відновлювали жорсткі диски, які місяць пролежали під водою.

Для очистки комп'ютера існують спеціальні програми: CCleaner (очищає диск від тимчасових файлів, виправляє помилки в реєстрі тощо) та Eraser (спрямована на надійне видалення файлів без можливості їх відновлення).

Деякі сервіси з очистки жорсткого диску можуть працювати навіть кілька днів. Також існують і спеціальні пристрої, які гарантують цілковите знищення інформації з дисків. Приміром, «Лавина» виробництва української компанії «Епос» через потужний електромагнітний імпульс знищує переходи, у яких кодується записана на носії інформація. Вартість цього пристрою від 2 тисяч гривень.

Однак, як влучно звертає увагу пан Снопченко, перш ніж вдатися до таких дій, необхідно тричі подумати, інакше дістатися видаленої інформації буде неможливо ні за яких умов.

Мережа та мережеві інтерфейси

Кожен комп'ютер, який виходить в інтернет, має свою унікальну IP-адресу, за якою легко визначити місцезнаходження користувача. На сьогодні ці адреси не видно ззовні. Однак, за словами Дмитра Снопченка, зі вступом в силу нової версії інтернет-протоколу (IPv6), ззовні вже буде видно не лише адреси мереж, а й кожного комп'ютера.

MAC-адреса є унікальною ідентифікацією властивості чіпу, яку має будь-який пристрій: мережева карта, модем, bluetooth, телефони тощо. Цю адресу фізично прошивають на пристрої і звичними засобами її змінити неможливо. Однак за нею можна виявити місцезнаходження техніки.

Уважним слід бути й до браузера, щоб виявити наявні в ньому вразливості. Дмитро Снопченко радить оновлювати його до останньої версії: «Ставте повідомлення про вихід оновлення, але не автоматичну установку».

Також слід перевірити й наявні плагіни браузера. Там можуть міститися Java-машини, Flash Player, вбудовані читалки тощо. Однак насторожувати має наявність плагінів, які складаються з випадкового набору букв і цифр. Такі плагіни тренер радить видаляти одразу й міняти антивірус, який дозволив цим підозрілим програмам поселитись у браузері.

Окрім цього варто стежити й за Cookies, де зберігаються всі налаштування користувача, коли він відвідує той чи інший сайт. Також у більшості Cookies залишається логін і пароль входу.

Логи

У логи записуються помилки операційної системи та додатків, а також детальна інформація про встановлення нових програм, ігор. У логах браузера відображаються відомості про те, на які сайти ходив користувач.

«Якщо у вас стоїть "аська" (ICQ), то вона пише всі логи у відкритому вигляді, не шифруючи. У блокноті можна відкрити і прочитати все листування», - наголошує пан Снопченко. Більш надійними сервісом є Skype, який зберігає логи в зашифрованому вигляді. «Skype до того часу, як його купив Microsoft, був найбільш захищеним. Його алгоритм заритий, але вже були приклади, коли Microsoft давав інформацію на вимогу влади», - додає він.

Окрім цього існують логи додатків. «Якщо стежити за логами, можна виявити сторонні дії. Приміром, хтось видалив усі логи аудиту успішних спроб входу в систему, і ніяк не можна простежити, що комп'ютер включався, - розказує Дмитро Снопченко, - Але можна знайти логи Photoshop, і виявиться, що машину ніби й не включали, але якісь "барабашки" обробляли там PDF-файли. Це має насторожувати».

Продовження нотаток із тренінгу з інформаційної безпеки для журналістів читайте згодом.